Wie man Betrug im Internet vermeidet und kein Opfer wird - Teil 2

24.09.2024 | Petra Alm

Im Internet lauert an jeder Ecke das Risiko eines Betrugs, und man kann niemandem und nichts vertrauen. Geld steht immer an erster Stelle, auch die Angreifer wollen sie. Unser Artikel hilft Ihnen, diese Bedrohungen aufzudecken, zu verstehen, sich darin zu orientieren und zeigt Ihnen, wie Sie sich in der Online-Welt sicher verhalten.

Wie man sich vor Internetbetrug schützt

Im ersten Teil des Artikels haben Sie die häufigsten Formen von Internetbetrug kennengelernt. Jetzt schauen wir uns an, wie man sich effektiv dagegen wehren kann.

Es ist gut, sich einige grundlegende Gewohnheiten anzueignen. Klicken Sie nicht direkt auf Links, die Ihnen zugeschickt werden, sondern besuchen Sie Internetbanking und andere Dienste direkt. Die meisten schädlichen Links kommen immer noch per E-Mail. Wenn Sie einen Link verwenden möchten, sehen Sie nach, wohin er führt. Im HTML ist es sehr einfach, einen Link auf eine andere Domain zu leiten, als im Link geschrieben.

E-Mail verwenden wir seit über 50 Jahren und diese Technologie war bei ihrer Entstehung nicht für das Versenden von Spam und das Fälschen der Absenderidentität gedacht. Den Namen und die Adresse des Absenders zu fälschen, ist in einer E-Mail äußerst trivial, was man schreibt, das hat man. Als Reaktion auf Betrug sind daher verschiedene Technologien entstanden, die uns vor diesem Betrug schützen sollen. Sie sind bereits recht weit verbreitet, aber dennoch empfehlen wir nicht, Links in E-Mails von unbekannten Absendern zu öffnen. Und wir empfehlen auf keinen Fall, Nachrichten zu öffnen, die als SPAM markiert sind.

Seien Sie vorsichtig bei unerwünschten Nachrichten, insbesondere wenn sie Links enthalten. E-Mail ist immer noch der größte Überträger von Phishing-Angriffen und wird es wahrscheinlich noch lange bleiben. Gleich dahinter folgen die sozialen Netzwerke. Betrachten Sie alle Links in sozialen Netzwerken, die Sie per Chat erhalten, mindestens als verdächtig.

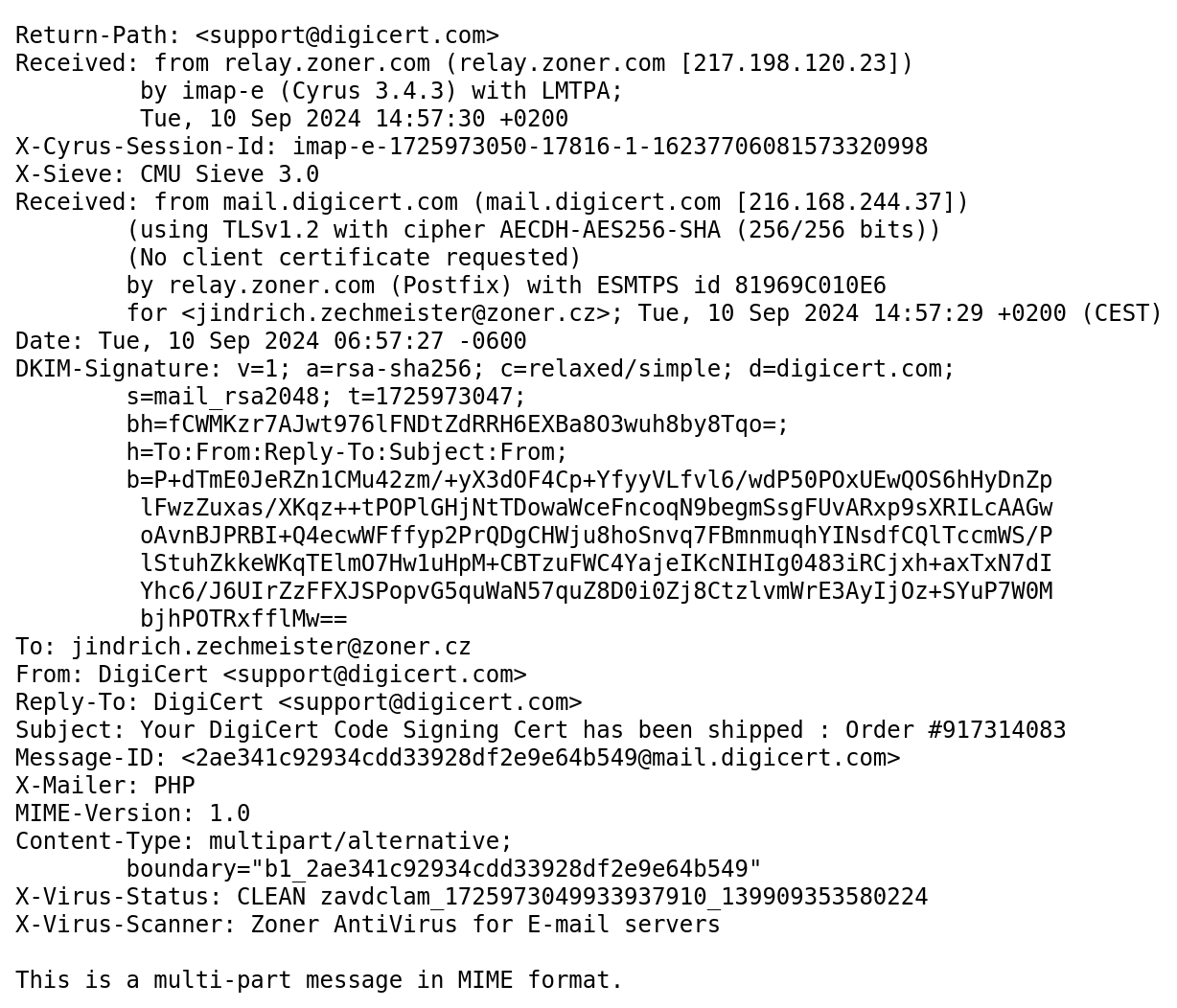

Bei jeder empfangenen E-Mail kann man den sogenannten Header anzeigen, also die vollständigen technischen Informationen, in denen auch der wahre Absender und der gesamte Weg der Nachricht im Internet angegeben sind. Ein gewöhnlicher Benutzer versteht den Header einer Nachricht nicht, und obwohl es Tools für deren Analyse gibt (siehe Linksektion), empfehlen wir, lieber einen hochwertigen E-Mail-Anbieter zu wählen, der diesen Schutz für Sie automatisch durchführt. Zum Beispiel nutzen die Postdienste von CZECHIA.COM Antispam, Antivirus und Antimalware. Durch die Kombination der Technologien SPF, DKIM und DMARC wird sichergestellt, dass keine betrügerische E-Mail in Ihr Postfach gelangt.

Wenn Sie jemals eine verdächtige E-Mail von einem Experten überprüfen lassen wollen, senden Sie sie ihm nicht weiter - das bringt nichts. Speichern Sie sie im EML-Format (Dateiendung .eml) und senden Sie sie so zusammen mit den Headern der Nachricht.

Wenn Sie sich irgendwo anmelden möchten, insbesondere bei Ihrer Bank, geben Sie immer manuell die URL in den Browser ein. Und melden Sie sich nach Abschluss der Transaktionen von sensiblen Systemen ab. Im Zweifelsfall überprüfen Sie, dass beispielsweise Ihre Bank ein Zertifikat besitzt, das genau für sie ausgestellt wurde (und nicht anonym ist).

Im Bereich des Einkaufs geschehen Betrügereien, seitdem das Internet existiert. Betrüger fordern dringend eine Vorauszahlung und liefern dann keine Ware oder schicken einen Stein. Wir empfehlen, nicht auf verdächtig günstige Angebote hereinzufallen, keine anonymen Flohmärkte zu nutzen und immer über einen Vermittler zu bezahlen (Auktionsportale wie eBay). Kaufen Sie nur in Geschäften, die Sie kennen, denn viele E-Shops sind chinesisch, liefern die Waren spät oder gar nicht oder werden Sie leise betrügen. Geben Sie in E-Shops keine Kreditkartendetails an, sondern verwenden Sie andere Methoden (siehe Abschnitt Weitere Schutzprinzipien).

Und zum Schluss wiederhole ich die grundlegende Regel vom Anfang - glauben Sie nicht an Wunder. Glauben Sie nicht an Wundergewinne in der Lotterie, Geldüberweisungen auf Ihr Konto und Liebe über Facebook.

Verwenden Sie starke Passwörter und die Zwei-Faktor-Authentifizierung

Starke Passwörter sind wichtig, damit ein Angreifer sie nicht leicht erraten oder brechen kann. Wenn Sie ein kurzes Passwort haben, wird es der Angreifer leicht durch "brute force" brechen, indem er alle möglichen Zeichen- und Zahlenkombinationen ausprobiert und die Länge schrittweise erhöht, oder er wird einen "Wörterbuchangriff" versuchen. Das bedeutet, dass er nach und nach bereits bekannte und gebrochene Passwörter sowie allgemeine Wörter ausprobieren wird.

Wir wissen also bereits, dass ein Passwort nicht kurz und kein allgemeines Wort sein sollte. Das Passwort sollte Zahlen und Sonderzeichen enthalten, um komplexer zu sein. Benutzer machen jedoch oft den Fehler, Zahlen und Sonderzeichen ans Ende des Passworts zu setzen, wo sie nutzlos sind.

Fatal ist dann die Verwendung von Namen, beispielsweise von Familienmitgliedern. Lassen Sie uns ein Beispiel nennen, wie die Passwortauswahl oft verläuft. Herr Mustermann möchte sich sein Passwort gut merken können und wählt daher als Basis den Vornamen seiner Frau. Es erscheint ihm eine gute Idee, es handelt sich nicht um ein allgemeines Wort und er kann es sich gut merken. Das Passwort "erika" ist für sich allein schon kurz, also muss es noch ergänzt werden. Um sich sein Passwort weiterhin gut merken zu können, ergänzt er es am Ende mit dem Geburtsjahr seiner Frau und so entsteht das Passwort "erika85" oder die längere Variante "erika1985"; das Passwort hat schon in dieser Form passable 8 Zeichen und einige Dienste könnten es akzeptieren. Herr Mustermann trifft jedoch darauf, dass viele Dienste das Passwort ablehnen, weil ein Großbuchstabe und ein Sonderzeichen fehlen. Was macht er dann?

Es entsteht eine weitere Version des Passworts "Erika1985!", die einen Großbuchstaben und ein Sonderzeichen enthält. Dieses Passwort hat eine größere Chance, von den Diensten akzeptiert zu werden. Und falls er sein Passwort ändern oder erweitern muss, fügt er einfach ein weiteres Sonderzeichen am Ende hinzu.

Herr Mustermann hat uns den schlimmsten möglichen Ansatz gezeigt, den man wählen kann und der leider immer noch weit verbreitet ist. Für einen Angreifer, der sich auf ihn konzentriert, wird es kein Problem sein, herauszufinden, wie seine Frau heißt. Und es wird sicher kein Problem sein, das Geburtsjahr herauszufinden. Dann trennt den Angreifer nur noch das Sonderzeichen vom Brechen des Passworts, aber er weiß, dass es wahrscheinlich am Ende steht. Also wird er ein paar Sonderzeichen ausprobieren und das Passwort wird in wenigen Sekunden gebrochen sein.

Kommt es Ihnen übertrieben vor? Solche Fälle sind bekannt, es reicht, dass der Angreifer ein starkes Motiv hat (Geldgewinn, Eifersucht, Erpressung, aber auch einfache Langeweile). Verwenden Sie zur Passworterstellung ausschließlich Passwortgeneratoren, die Teil eines jeden guten Passwortmanagers sind. Viele Passwortgeneratoren sind auch online verfügbar, zum Beispiel Password Generator Plus.

Zehn bis hunderte Passwörter, die ein gewöhnlicher Internetnutzer verwendet, kann man sich nicht merken (und wir werden Passwörter sicher nicht wiederholen). Verwenden Sie Passwortmanager, um Angreifern die Arbeit nicht zu erleichtern. Tipps zu geeigneten Managern finden Sie zum Beispiel in unserem Blog unter Passwortmanager-Kategorie.

Wie man die Zwei-Faktor-Authentifizierung zum Schutz von Konten verwendet

Zwei-Faktor-Authentifizierung (2FA), auch Authentifizierung oder Anmeldung genannt, besteht in der Eingabe eines Kurzzeitcodes zur Bestätigung der Anmeldung. Dieser Kurzzeitcode wird in einer App wie Google oder Microsoft Authenticator generiert, die kostenlos sind. Er ist in der Regel eine Minute gültig und ohne ihn ist eine Anmeldung nicht möglich.

Zwei-Faktor-Anmeldung hat einen großen praktischen Vorteil – selbst wenn jemand Fremdes Ihre Anmeldedaten kennt, kann er sich nicht anmelden, wenn er den temporären Code aus dem Authenticator nicht kennt. Und das wollen Sie sicherlich!

Die Möglichkeit, 2FA zu nutzen, finden Sie praktisch bei allen großen Diensten, seien es Gmail, Facebook, Instagram oder Netflix. Banken haben schon lange ein sicheres Anmeldeverfahren mithilfe eines weiteren Faktors; am häufigsten verwenden sie biometrische Mittel (Fingerabdruck auf dem Smartphone) zur Genehmigung der Anmeldung.

Vollständigkeitshalber sei erwähnt, dass neben der Zwei-Faktor-Authentifizierung auch die Multi-Faktor-Authentifizierung (MFA) existiert. Während 2FA genau zwei Faktoren umfasst, kann MFA mehr als zwei Faktoren umfassen (z.B. den erwähnten biometrischen Fingerabdruck).

Weitere Schutzprinzipien

Ich erwähne noch weitere wichtige Grundsätze, die zwar nicht so grundlegend sind wie ein gutes Passwort im Passwortmanager, die man aber nicht vergessen sollte.

- Betrachten Sie soziale Netzwerke als verdächtigen und gefährlichen Ort. Klicken Sie nie auf Links, die Ihnen jemand schickt, und antworten Sie nicht auf unerwünschte Nachrichten.

- Teilen Sie niemals persönliche Daten online: Was Sie dem Internet einmal anvertrauen, bekommen Sie nie wieder heraus. Sie haben keine Kontrolle über die Informationen. Wenn jemand nach persönlichen Daten oder einem Identitätsdokument fragt, rechnen Sie mit den schlimmsten Absichten.

- Verwendung sicherer Zahlungsmethoden: Ich empfehle, die Kreditkartennummer und den Sicherheitscode nirgendwo einzugeben, auch nicht in ein Zahlungsportal. Heutzutage gibt es viel schnellere und sicherere Zahlungsmethoden wie Google Pay oder Apple Pay. Wenn diese nicht verfügbar sind, verwenden Sie PayPal. Geben Sie einem Händler niemals Zahlungsdaten direkt, siehe nächsten Punkt.

- Überwachen Sie Ihre Konten auf verdächtige Aktivitäten: Es gibt unehrliche Händler (siehe Fall Temu), die nach einiger Zeit seit dem ersten Kauf versuchen, Geld von Ihrer Karte abzubuchen, das ihnen nicht gehört.

- Software- und Antivirus-Updates: Halten Sie das Betriebssystem auf Ihrem Computer und Smartphone, die aktuelle Browser-Version und die Antivirensoftware auf dem neuesten Stand (wenn Sie Windows 10 oder neuer haben, ist der Antivirus bereits integriert). Achtung bei Antivirenprogrammen, auch sie können tatsächlich eine Infektionsquelle sein und es gibt Dutzende von gefälschten Antivirusprogrammen. Im besten Fall saugen sie Ihnen unnötig Geld aus der Tasche.

- Wenn Sie ein Programm überprüfen wollen, das nicht aus einer vertrauenswürdigen Quelle stammt, verwenden Sie das Tool VirusTotal (siehe Links).

Wenn Sie bis hierher gelesen haben, vielen Dank für Ihre Aufmerksamkeit. Es ist offensichtlich, dass Ihnen Ihre Sicherheit im Internet wichtig ist, und ich kann Ihnen versichern, dass Sie die Risiken von Betrug und mögliches Trauma erheblich verringern, wenn Sie an die oben genannten Ratschläge denken.

Künstliche Intelligenz revolutioniert den Betrug

Wir durchlaufen derzeit eine IT- und industrielle Revolution, die für die Menschheit sicherlich bedeutend sein wird. KI (künstliche Intelligenz) kann uns bei einer Vielzahl von Aufgaben helfen, sie kann uns Zeit sparen, Kunstwerke schaffen und andere früher undenkbare Ergebnisse liefern. Es ist logisch, dass sie auch von Angreifern von Anfang an missbraucht wird.

Künstliche Intelligenz kann helfen, vertrauenswürdigere und besser übersetzte betrügerische E-Mails zu schreiben. Es ist für sie kein Problem, ein Video mit einer bestimmten Person zu erstellen oder deren Stimme perfekt nachzuahmen. Dafür benötigt sie einige Proben, die der KI zur Verfügung stehen, um zu lernen. Bereits heute kann KI ein Video eines fiktiven Ereignisses erstellen, Reden von Politikern durchführen, in denen Sie ihnen Worte in den Mund legen, die sie nie gesagt haben.

Leider werden wir bald falsche Anrufe erleben, bei denen uns der Chef anruft und zum Beispiel möchte, dass wir Geld auf sein Konto überweisen. Und wegen der KI werden wir ihn nicht vom Original unterscheiden können. Sich dagegen zu wehren, ist eine Herausforderung, die uns alle erwartet; und es wird sicherlich nicht so einfach sein, wie einen falschen Absender einer E-Mail zu erkennen.

Seien Sie auf der Hut, denn Betrug wird eine unbekannte und bisher undenkbare Form annehmen. In den Worten des Klassikers - „Vertrau niemandem.“ Ich füge hinzu Wenn Sie über das Internet oder Telefon mit ihm kommunizieren.

Nützliche Links:

- Have I Been Pwned - Ein kostenloser Online-Dienst, der Benutzern ermöglicht, herauszufinden, ob ihre E-Mail-Adressen oder Passwörter in einem der Datenlecks kompromittiert wurden. Der Benutzer gibt seine E-Mail-Adresse ein, und wenn diese Teil eines Sicherheitsvorfalls war, zeigt HIBP Details darüber, in welcher Datenbank der Vorfall aufgetreten ist. Der Dienst bietet auch die Möglichkeit, Benachrichtigungen einzurichten, wenn die eingegebene E-Mail Teil zukünftiger Lecks wird. Sie wird von Cybersicherheits-Experte Troy Hunt betrieben und bietet wertvolle Informationen zum Schutz der persönlichen Daten.

- Mozilla Monitor - Dieser Dienst von Mozilla hilft Ihnen herauszufinden, ob Ihr E-Mail-Konto von einem Datenverlust betroffen war. Firefox Monitor informiert auch über die neuesten Datenverluste und bietet nützliche Informationen darüber, wie Sie Ihre persönlichen Daten schützen können.

- DeHashed - Dieser Dienst ermöglicht es Benutzern, in einer umfangreichen Datenbank zu suchen, die Informationen über Datenlecks enthält. DeHashed bietet erweiterte Suchoptionen, die Namen, Benutzernamen, IP-Adressen und mehr umfassen können.

- Zoner AntiVirus Online - Ein Online-Tool zur Überprüfung von Dateien. Laden Sie eine verdächtige Datei in das Tool hoch und es wird überprüft, ob sie „sauber“ ist oder nicht. Zoner Antivirus verwendet sein eigenes Heuristikverfahren und ist am besten im Aufspüren neuer Schwachstellen, die andere noch nicht kennen (sogenannte „Zero-Day“-Infektion).

- VirusTotal - Ein Online-Tool zur Überprüfung von Dateien und Links. Laden Sie eine verdächtige Datei in VirusTotal hoch und sie wird von Dutzenden von Antivirenprogrammen überprüft. So erhalten Sie ein Bild davon, ob die Datei „sauber“ ist oder nicht.

- Google Admin Tools - Messageheader - Das Tool ermöglicht eine einfachere Analyse des E-Mail-Headers und bestätigt, ob die Nachricht DKIM und DMARC hat.

- Email Header Analyzer - Ein Tool zur Analyse von E-Mail-Headern für fortgeschrittene Benutzer und Administratoren.

- Experte.de - Passwort Generatr - Das Tool zeigt, wie lange ein moderner Computer ungefähr benötigt, um das Passwort mit einer Brute-Force-Attacke zu knacken. Zusätzlich überprüft es auch noch, ob das Passwort in der Vergangenheit in einem Datenleak aufgetaucht ist.

Spezialistin für TLS-Zertifikate

DigiCert TLS/SSL Professional

e-mail: info(at)sslmarket.de